хакер

Крупные компании сталкиваются с проблемами при страховании киберрисков — они хотят максимально переложить ответственность на страховщиков — Ъ

- 08 ноября 2024, 07:48

- |

Рынок страхования пока не может предложить крупным клиентам приемлемые условия защиты от киберрисков. Эту проблему обозначил глава «Национальной страховой информационной системы» (НСИС, оператор базы данных страховщиков, 100% принадлежат ЦБ) Николай Галушин в ходе выступления на круглом столе в Совете федерации 7 ноября. В частности, НСИС не смогла найти походящий по условиям и отвечающий всем потребностям компании договор страхования. «Максимум, что мы нашли для себя,— это покрытие в 500 млн руб. по такому договору, что явно недостаточно для нас»,— отметил топ-менеджер (цитата по «Интерфаксу»).

Кроме того, в такие договоры вводятся исключения в отношении актуальных для страхователя рисков. В частности, не покрываются убытки при условии использования нелицензионного программного обеспечения (с учетом того, что часть ПО покупалась еще у зарубежных компаний, которые могли не продлить лицензии), исключаются из состава страхового покрытия убытки от DDOS-атак, а также «штрафы, пени и иные расходы, которые могут быть понесены страхователем в связи с утечкой персональных данных», уточнил Николай Галушин.

( Читать дальше )

- комментировать

- Комментарии ( 0 )

Яндекс делится почкованием, стартапы с российскими фаундерами отменяют, а Илон Маск проникся идеалами Кин-дза-дзы

- 28 ноября 2022, 08:47

- |

Видеоверсия вот здесь, а под катом — всё то же самое текстом.

Телеграм-каналы портят рынки

Банк России опять нашел манипуляцию рынками в мусорных Телеграм-каналах: пишут, что в апреле 2021 года в неком PInvest Group Chat появлялись призывы всем одновременно начать покупать малоликвидные акции ПАО «Саратовэнерго», чтобы разогнать их котировки и продать на пике.

Если вы не в курсе, то в полном виде схема чаще всего работает примерно так:

- Админы «инвестиционного» ТГ-канала закупают себе в портфель акции какой-нибудь нишевой региональной компании, которая лениво торгуется в третьем эшелоне почти без ликвидности (а значит, на их цену можно легко повлиять).

- Подписчикам на платные «инвестиционные сигналы» от этого ТГ-канала предлагается тоже закупиться, так как в скором времени бумаги будут пампиться (то есть, искусственно «накачиваться»). Цена начинает идти вверх.

- Подписчикам на бесплатную версию ТГ-канала выдается серия «аналитических постов» про то, какие безумные перспективы иксов ожидают купивших этот неограненный алмаз среди акций (в доказательство приводится в том числе то, что цена уже быстро растет – надо успевать затариться!!).

- Товарищи из пунктов 1 и 2 продают всё дорожающие бумаги хомякам из пункта 3, которые испытывают прилив энтузиазма от пухнущей «бумажной» прибыли на своем счете.

- Рано или поздно цирк завершает свою работу и грустные клоуны расходятся по домам: котировки обратно падают вниз в разы, а бумажная прибыль на счетах хомяков превращается в уже вполне осязаемый убыток. Примерный итог наглядно показан на картинке ниже.

( Читать дальше )

FTX всё хуже: ночью биржу взломали, а Аламедой Бэнкмана-Фрида управляла 28-летняя фанатка Поттера

- 12 ноября 2022, 11:41

- |

Кэролайн Эллисон. Признайтесь, вам же тоже сразу захотелось выдать ей миллиардов десять баксов, чтобы она ими поуправляла?

Expecto Bankrotum: что, скажем так, намекало на возможные проблемы Аламеды заранее

Как вы помните из предыдущей моей статьи про FTX, проблемы изначально возникли не у самой криптобиржи, а у хедж-фонда Бэнкмана-Фрида Alameda Research. Судя по всему, Аламеда так удачно навкладывалась в разные крипто-вундервафли, что потеряла на этом много миллиардов долларов – и как раз поэтому ее пришлось «спасать» деньгами клиентов FTX.

( Читать дальше )

Крупнейший в 2022 году криптовзлом на $615 млн

- 30 марта 2022, 13:13

- |

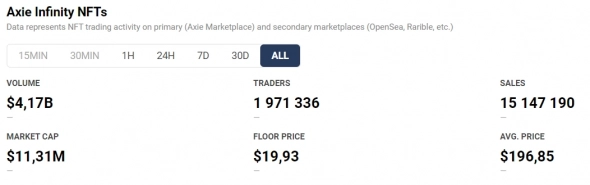

Криптовалютные проекты продолжают подвергаться хакерским атакам, часть из них успешно завершаются. На этот раз пострадала компания Sky Mavis, чья игра Axie Infinity оказалась самой популярной в 2021 году в NFT-пространстве, а оборот токенов превысил $4 млрд.

Источник изображения: dappradar.com

Для своих проектов Sky Mavis использует собственный блокчейн Ronin, который является сайдчейном Ethereum. Это сделано для ускорения платежей и уменьшения комиссии. Обратной стороной медали оказалась безопасность: за подтверждение транзакций отвечали пять узлов валидаторов из девяти. Хакеру удалось взломать закрытые ключи четырех из них, а также получить доступ к подписи стороннего валидатора Axie DAO.

В результате взлома злоумышленник похитил 173 600 Ethereum и 25,5 млн USDC, что по текущим ценам составляет около $615 млн. Кража произошла еще 23 марта, однако о ней стало известно лишь вчера, когда один из пользователей не смог провести транзакцию на 5 тыс. ETH через мост Ronin.

( Читать дальше )

Жители Сальвадора, данные которых украли хакеры, заново создают счета в Chivo

- 31 октября 2021, 09:15

- |

Когда Сальвадор принял биткоин (BTC) в качестве законного платёжного средства, киберпреступники восприняли это как возможность для своей мошеннической деятельности. По имеющимся данным, хакеры украли личные данные сотен жителей Сальвадора. Завладев этой базой, преступники потребовали от правительства Букеле вознаграждение в размере 30 BTC.

Жительница страны Синтия Гутьеррес рассказала о своём печальном опыте: сначала она отказалась загружать цифровой кошелёк Chivo, однако 16 октября всё же установила приложение и при вводе личных данных обнаружила, что они уже связаны с не принадлежащим ей кошельком.

Предполагается, что хакеры активировали кошельки, связав их с украденными 9-значными номерами из удостоверений личности.

Число таких случаев росло каждый день, всё больше охватывая мой круг общения, – сказала Гутьеррес.

Случай Гутьерреса – один из сотен таких мошенничеств, в целом же правозащитная организация Cristosal получила в период с 14 по 19 октября более 700 уведомлений о краже личных данных в приложении Chivo.

( Читать дальше )

Кибербезопасность в трейдинге- проблема подмены трафика

- 29 октября 2021, 10:12

- |

Ох в непростой век мы живем. В непростой, но интересный.

Сразу попрошу — максимально продвинуть этот пост и пролайкать — чтобы максимально большое количество людей узнало об этой проблеме.

Почему то никто не затрагивает вопросы кибербезопасности трейдера/аналитика.

Речь не идет о наличии антивируса — какого то #Маккафи или #Касперского — все это вчерашний день — а контроля того — использует ли кто-то ваш трафик (перехват #TCP/IP пакетов) для своих целей или нет.

Ну как минимум чтобы ваши сделки копировать, пересказывать ваши мысли из разговоров по ватсап/телеграм/почты - и по ним сотни туповатых #инфоцыган в #ютубе будут вести свои каналы, пересказывая ваши сделки, мысли и рассуждения (выпускать видео типа Кризис 2014 — 2015 годов. Что стало его причиной?) А вы потом будете удивляться -вот кто-то также как и я думает или торгует как и я.

Я даже не говорю о хищении денежных средств или переливаниях. Многие считают, что хакеры — это какие-то мифические персонажи — которые в ночи рыскают где-то. Но это заблуждение — большинство этих кадров находится на виду, и/или просчитываются с использованием простейший методов криминалистики, на уровне второго курса полицейской школы по специализации «следователь». Нередко эти кадры «в миру» известны как «хуру обучающие чему-либо» — или они какие-то порой немного известные медийные персонажи. Им нередко требуется публичность - во-первых для маскировки преступной деятельности, во-вторых, как источник «мяса» — т.е. потока людей, которых можно взять в оборот и использовать в своих целях.

( Читать дальше )

😈 Взломанная сетевая программа Orion от SolarWinds - $SWI открыла доступ секретам США

- 21 декабря 2020, 20:58

- |

Всё техническое сообщество до сих обсуждает масштабную хакерскую операцию, вероятно, организованной Россией 🇷🇺.

В центре внимания — SolarWinds, ИТ-компания стоимостью более 5 миллиардов долларов, которая управляет сетевой инфраструктурой для всех:

- Более 425 компаний из списка Fortune 500 США

- Все десять из десяти крупнейших телекоммуникационных компаний США

- Все пять ветвей армии США

- Пентагон США, Государственный департамент, НАСА, АНБ, Почтовая служба, НУОА, Министерство юстиции и канцелярия президента США.

- Все пять из пяти ведущих бухгалтерских фирм США

- Сотни университетов и колледжей по всему миру

18 тысяч клиентов (компаний и организаций) SolarWinds установили вредоносное обновление где-то между мартом и июнем 2020.

Согласно ThreatPost, SolarWinds была «идеальной целью», потому что её программное обеспечение для управления сетью (Orion) обеспечивает полную видимость сети организации.

( Читать дальше )

Российский хакер взламывал госсайты для добычи криптовалют

- 19 октября 2018, 14:06

- |

Городской суд Кургана получил дело местного 21-летнего жителя, обвиняемого в использовании вредоносного ПО для криптоджекинга. Представители управления ФСБ по региону отметили, что молодой человек после окончания колледжа нигде не работал. Для заработка денежных средств он решил осуществить многочисленные взломы интернет-сайтов, в числе которых были государственные и муниципальные ресурсы, для использования специальных устройств в целях скрытого майнинга.

«Используя служебное оборудование атакованных серверов, хакер запускал процесс добычи криптовалюты и получал вознаграждение», — рассказала пресс-секретарь УФСБ России по Курганской области Оксана Савакова.

От действий курганца пострадали десятки МУПов, учреждений здравоохранения, в том числе больниц, коммерческих фирм и органов госвласти Челябинской, Орловской, Ярославской областей, Республики Алтай. А попался он во время очередной компьютерной атаки на сайт правительства Ярославской области. Менее чем за час злоумышленник сделал больше ста тысяч попыток подбора пароля. Попытку взлома обнаружили сотрудники собственной безопасности ярославского правительства и обратились в спецслужбу. Так что заработать хоть что-то криптохакер не успел, но за решетку может угодить надолго. Санкция статьи, по которой его будут судить, предусматривает до шести лет тюрьмы («использование компьютерных программ, заведомо предназначенных для нейтрализации средств защиты компьютерной информации, совершенное из корыстной заинтересованности», часть 2, статья 273 УК РФ).

А вот иск о возмещении ущерба пока никто не предъявил. Возможно, это связано с тем, что его очень сложно оценить. К тому же нужны эксперты, которые разбираются в компьютерных технологиях. Такие услуги стоят дорого. Дешевле, видимо, очистить компьютер от вируса.

Между тем в Курганской области это не первый случай взлома сайтов. УФСБ расследует еще одно дело, фигурантом которого является 36-летний мужчина. Правда, его аппетиты были скромнее. Он не интересовался сайтами банков, крупных холдингов или корпораций, а атаковал серверы, доступ к которым находился в сети интернет. Затем продавал их данные в соцсетях. Покупателями становились обычно мошенники. В числе взломанных интернет-ресурсов оказались сайты энергетической компании и одного из госуниверситетов РФ, безопасность которых контролирует ФСБ.

Источник

Глава Stripe: «Биткоин не пригоден для платежей»

- 20 июля 2018, 13:18

- |

По мнению Клэр Хьюз Джонсон, чья компания отказалась в этом году от проведения платежей в Биткоине, первая криптовалюта была переоценена, и использовать Биткоин могут разве что вымогатели. Директор Stripe также рассказала о том, как проходили криптовалютные транзакции в компании ранее.

Джонсон призналась, что транзакция в сети Биткоина в настоящее время идет около часа, а в конце прошлого года она занимала порядка 3-5 суток. В ходе конференции Fortune Brainstorm Tech Джонсон напомнила, что задержка была такой длительной, что пользователи были вынуждены регистрировать новую транзакцию, чтобы учесть разницу в стоимости, которая появлялась за время ожидания подтверждения.

Глава Stripe заключила, что Биткоин не пригоден для проведения платежей, так как транзакции в Биткоине и другие платежные услуги на базе блокчейна Биткоина медленные, неудобные и переоцененные. CEO компании также заметила, что не может предположить, есть ли какое-то определенное предназначение для Биткоина в будущем. Также она добавила, что сейчас Биткоином в основном пользуются только лишь хакеры и вымогатели.

Напомним, что в 2015 году компания Stripe добавила возможность проведения платежей в Биткоине, тогда такой ход стал доказательством более широкого распространения цифровых денег, но весной этого года компания отказалась от данной опции.

Взлом биржи Bithumb — последняя капля в чаше терпения криптоинвесторов?

- 22 июня 2018, 14:49

- |

Там, где есть деньги, всегда есть мошенники и грабители. Если речь идет о криптоактивах, значит, поблизости наверняка и хакеры. Взломы криптовалютных бирж, следующие один за другими, заставили пользователей криптоактивов задуматься над тем, как позаботиться о сохранности своих средств, стоит ли доверять криптобиржам и что делать, чтобы избежать неприятных инцидентов?

В результате взлома южнокорейской биржи Bithumb было украдено свыше $30 млн, до этого атакам хакеров подверглись японская биржа Coincheck, итальянская площадка Bitgrail, корейская Coinrail — список можно продолжать и дальше… Рынок криптовалют не может не реагировать на подобные события, поэтому держатели криптовалюты были вынуждены наблюдать за тем, как на фоне негативных новостей проседает криптовалюта. На сегодняшний день Биткоин продемонстрировал падение на 70% относительно своих максимумов в прошлом году.

Чтобы понять, как искоренить проблему, ProBitcoin обратился к экспертам, которые высказали свое мнение относительно того, как поступить криптоэнтузиастам и что будет с биржами в дальнейшем. По мнению финансового консультанта Teletrade (ООО «ТелетрейдБел») Михаила Грачева, вместе с тем, как совершенствуется технология майнинга и сами криптоактивы, не дремлют и хакеры, которые придумывают все новые технологии, помогающие взламывать торговые площадки и красть средства пользователей. «Это будет вечная гонка, которой по всей видимости не будет конца. Кто-то майнит криптоактивы и занимается их оборотом на криптобиржах, а кто-то предпочитает взламывать кошельки, счета и похищать активы. Регулирование в этой области находится в стадии разработки, поэтому единственное, что могут предложить криптобиржи пострадавшим инвесторам – это компенсировать их потери из собственных средств. Но возможности площадок не безграничные, поэтому ситуации, когда японская биржа Mt Gox, которая в 2014 году стала мишенью хакеров (потери составили 850 тысяч Биткоинов, была вынуждена объявить о банкротстве), будут повторяться. Восстановить доверие к крипторынку, вероятно, можно путем государственного регулирования. Но это то, от чего принципиально дистанцируются адепты блокчейна, акцентируя внимание на децентрализации технологии. Поэтому тем, что жаждет цифровой свободы, придется мириться с вероятностью хищения их монет такими же умными коллегами, кто стоит по другую сторону баррикад», — убежден Михаил Грачев.

( Читать дальше )

- bitcoin

- brent

- eurusd

- forex

- gbpusd

- gold

- imoex

- ipo

- nasdaq

- nyse

- rts

- s&p500

- si

- usdrub

- wti

- акции

- алготрейдинг

- алроса

- аналитика

- аэрофлот

- банки

- биржа

- биткоин

- брокеры

- валюта

- вдо

- волновой анализ

- волны эллиотта

- вопрос

- втб

- газ

- газпром

- гмк норникель

- дивиденды

- доллар

- доллар рубль

- евро

- золото

- инвестиции

- индекс мб

- инфляция

- китай

- коронавирус

- кризис

- криптовалюта

- лидеры роста и падения ммвб

- лукойл

- магнит

- ммвб

- мобильный пост

- мосбиржа

- московская биржа

- нефть

- новатэк

- новости

- обзор рынка

- облигации

- опрос

- опционы

- отчеты мсфо

- офз

- оффтоп

- прогноз

- прогноз по акциям

- раскрытие информации

- ри

- роснефть

- россия

- ртс

- рубль

- рынки

- рынок

- санкции

- сбер

- сбербанк

- северсталь

- си

- сигналы

- смартлаб

- сущфакты

- сша

- технический анализ

- торговля

- торговые роботы

- торговые сигналы

- трейдер

- трейдинг

- украина

- фондовый рынок

- форекс

- фрс

- фьючерс

- фьючерс mix

- фьючерс ртс

- фьючерсы

- цб

- цб рф

- экономика

- юмор

- яндекс

Новости тг-канал

Новости тг-канал