SMART-LAB

Новый дизайн

Мы делаем деньги на бирже

dr-mart

Смартлаб ддосят. Может посоветуете че-нить?

- 23 апреля 2023, 20:19

- |

Народ, привет! Смартлабик ддосят используя сервера в США, Китае, Таиланде, Франции и т.п.

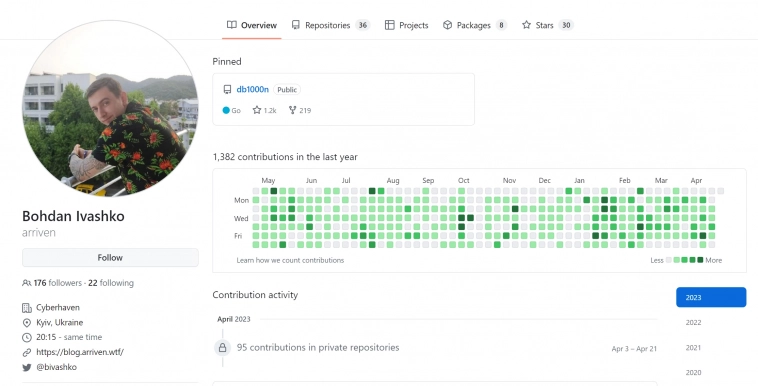

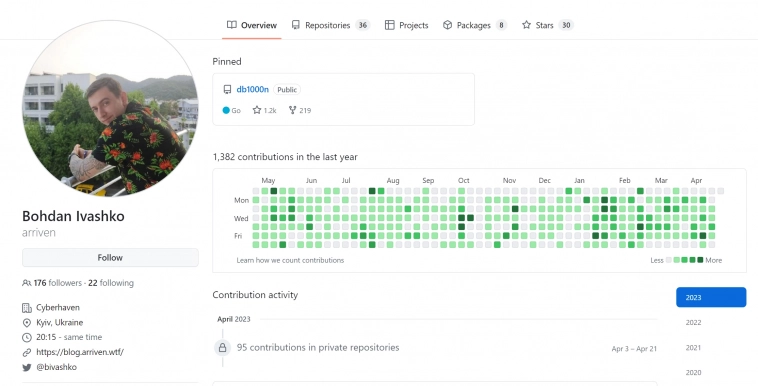

В прошлом атаки на нас организовывал вот этот хрен: https://github.com/arriven

Координация шла через: https://github.com/db1000n-coordinators/LoadTestConfig

Причем я так понимаю, смартлаб там не единственный, кого атакуют.

Я написал на ГитХаб несколько жалоб, ни ответа ни привета.

Так что, товарищи, нужен мозговой штурм, как защитить добрый смартлаб от этих подонков?:)

В прошлом атаки на нас организовывал вот этот хрен: https://github.com/arriven

Координация шла через: https://github.com/db1000n-coordinators/LoadTestConfig

Причем я так понимаю, смартлаб там не единственный, кого атакуют.

Я написал на ГитХаб несколько жалоб, ни ответа ни привета.

Так что, товарищи, нужен мозговой штурм, как защитить добрый смартлаб от этих подонков?:)

5К |

Читайте на SMART-LAB:

S&P 500: Момент истины для быков

Индекс S&P 500 после короткой коррекции вновь пошёл на штурм исторической области сопротивления 6924–6942. Покупатели решительно атакуют этот...

00:41

теги блога Тимофей Мартынов

- FAQ

- forex

- IMOEX

- IPO

- NYSE

- QE

- S&P500

- S&P500 фьючерс

- smart-lab

- smartlabonline

- tradingview

- акции

- антикризис

- банки

- бизнес

- брокеры

- вебинар

- видео

- вопрос

- встреча smart-lab

- ВТБ

- Газпром

- Греция

- дивиденды

- доллар рубль

- ЕЦБ

- золото

- инвестиции

- Индекс МБ

- Инфляция

- Китай

- книга

- Книги

- комментарий

- комментарий по рынку

- конференция смартлаба

- конференция трейдеров

- кризис

- криптовалюта

- Лукойл

- ЛЧИ

- Магнит

- Максим Орловский

- ММВБ

- мобильный пост

- мозговик

- Московская биржа

- недвижимость

- Нефть

- нищетрейдинг

- Новости

- обзор рынка

- облигации

- объявление

- опрос

- опционная конференция

- опционы

- отчетность

- отчеты МСФО

- Причины падения акций

- прогноз

- прогноз по акциям

- психология

- Путин

- работа над ошибками

- рассылка

- реакция рынка

- рецензия на книгу

- роснефть

- Россия

- рубль

- Русагро

- рынок

- санкции

- Сбербанк

- смартлаб

- смартлаб конкурс

- смартлаб премиум

- статистика

- стратегия

- страшилка

- сша

- технический анализ

- Тимофей Мартынов

- торговые роботы

- трейдинг

- Украина

- Уоррен Баффет

- уровень

- философия

- форекс

- ФРС

- фундаментальный анализ

- фьючерс mix

- фьючерс на индекс РТС

- фьючерс ртс

- экономика

- экономика США

- Яндекс

вопрос в том, как отключить эти странны, например не забанив гугл))

Тимофей Мартынов,

забанить всех, гугл разбанить ручками))

Кац предлагает сдаться!!!

Читал твой коммент, что это не возможно сделать. Но остальные как то все таки же делали

крыть по площадям geoip.

выяснить, куда они долбятся, например — в «поиск».

отключить нахрен.

накатить ipset

и к ибени маме, наотмашь:

ipset -N ban iphash

tail -f access.log | while read LINE; do echo "$LINE" | \

cut -d'"' -f3 | cut -d' ' -f2 | grep -q 444 && ipset -A

ban "${L%% *}"; done

С уважением

P.S. В какой-то мере боты ломают все адреса в фоновом режиме. Грамотно построенная защита позволяет не думать о стандартных атаках. Ну и cloudflare — это ни разу не вундервафля без грамотных настроек. Судя по поведению СЛ в последние 2 дня с настройками и управлением — полный швах.

Шортить рано...

Вложись в сервисы защиты от ддос атак и найми за деньги норм админов, что здесь ещё советовать.

Уже даже коммент невозможно написать, жесть.

А вообще, Тимофей, у Вас же есть прямой контакт с Positive Technologies…

Если по делу — рейтлимит в нгинх, фаил2бан по рейтлимиту и написать скрипт блокировки подсети по ip для забугорья.

При приличном ddos забиваются входящие каналы так, что реальные клиенты не в состоянии пробиться…

Т.е. все, что делается на сервере от ддоса не поможет.

ЗЫ. Судя по тому что я что-то вижу тут не ддос, а так, ерунда какая-то…

Сделают все под ключ

qrator.ru/

В службу поддержки хостинга срочно обращаться, если только это не собственный хостинг

В службу поддержки хостинга срочно обращаться, если только это не собственный хостинг

Тут есть два варианта:

1) Своими силами — если есть достаточно квалифицированный админ и Cloudflare хоть как-то прикрывает.

2) Обратиться за помощью к профессиональным сервисам, которые сами отфильтруют ботов и к тебе только чистый траф пойдет. Этот вариант, естессна, дороже, но прост как три копейки — заплатил и забудь про досеров.

По второму варианту есть:

ddos-guard.net/ru

qrator.ru

www.dosarrest.com

Цены у всех разные, надо писать/звонить.

За бабки.

Деньги ему заплатить.

И он поможет. Или поможет разобраться.

Потом можно тонко настроить фильтрацию. Но тут тебе понадобиться помощь специалиста. Причём, скорее всего не разовая. Потому что вектор атаки может меняться.

кажется это он

интересно в linkedin community можно обозначить что он занимается ddos вредительством?

даёшь конкурс!

чей рецепт приведёт к победе — тому премиум на год

и педаль «за спасение смартлаба»))

2. Забанить левые страны

Но это было достаточно давно, тогда я делал защиту через использование js cookie, то есть если в боте нету js движка, он не сможет поставить такую анти-ддос куку. Вариант с баном по гео не оптимальное и временное решение. Сейчас уже любой нормальный ддосер, конечно, может эмулировать js или использовать ботнет (зомби-компы или реальные, если мы ведем речь о политически активных гражданах). Если это зомби компы или люди, надо просто отловить их IP, например, в момент атаки ночью быстро подсунуть им фейк-страницу и отфильтровать немногих попавших реальный юзеров.

Еще способ, найти сигнатуру атакующих по юзер-агентам и прочим атрибутам http протокола. Адреса атакующих сбрасывать фаерволом, желательно до попадания в ядро linux, способы есть штатным iptables+ipset и прочими утилитами. Также я делал анализатор на Lua + nginx трафика, то есть куда ходит бот, как часто. Тут легко выявить сигнатуры атакующих, если только они не долбятся в разные страницы раз в пару минут, что было бы похоже на реального юзера.

Вообще у тебя бизнес, значит нужно не кустарное решение, а профессиональное, но это деньги. Куратор мощные парни, они этим очень давно и эффективно занимаются. Добавлю, что реальный айпи сервака спецы могут спалить разными способами, Cloudflare тоже обходится, это опять к вопросу об эмуляции браузера, поэтому лучше сразу ставь железку или облако в защищенный напрямую кластер, который стоит за аппаратными железками типа Arbor/Juniper, софтовыми фильтрами. Допустим, в OVH/Hetzner сразу стоят железки перед всеми серверами на фильтр L3/L4 атак. А вот L7 атаки по Http фильтруют только конторы типа Куратора, скорее всего своим быстрым софтом, который стоит на их железках перед твоим сервером.

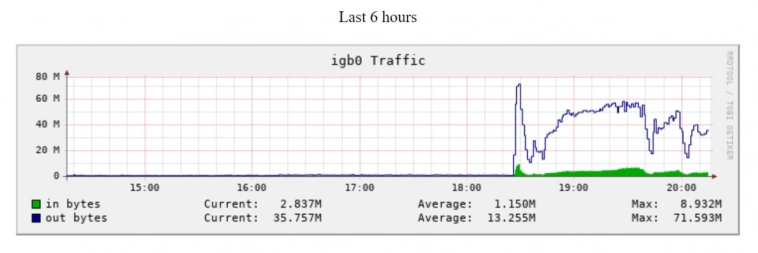

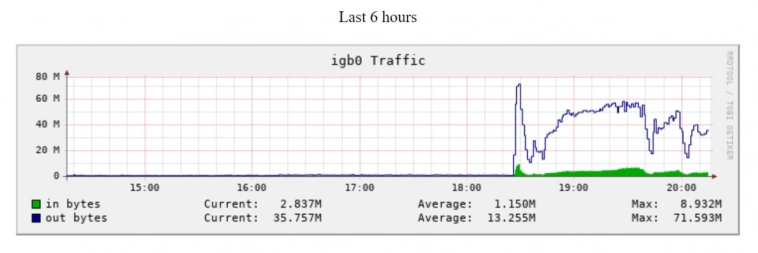

в зависимости от типа используемых запросов, атака генерирует рост посещаемости или вызывает заметный спад посещаемости… а на смартлабе в последние дни все в пределах нормы:

и еще....

смартлаб почему-то открыт для пингов… более того, он открыт для тяжелых пингов… например 30-килобайтные пакеты пролетают на ура:

Обмен пакетами с smart-lab.ru [172.64.111.18] с 30000 байтами данных:

это не айсОтвет от 172.64.111.18: число байт=30000 время=48мс TTL=58

Ответ от 172.64.111.18: число байт=30000 время=48мс TTL=58

Ответ от 172.64.111.18: число байт=30000 время=48мс TTL=58

Ответ от 172.64.111.18: число байт=30000 время=48мс TTL=58

Ответ от 172.64.111.18: число байт=30000 время=48мс TTL=58

Ответ от 172.64.111.18: число байт=30000 время=47мс TTL=58

Ответ от 172.64.111.18: число байт=30000 время=48мс TTL=58

не думаю, что Тимофей будет хлопать крыльями на пустом месте… но со стороны этот ддос выглядит как-то странно

Железки и дорогие решения не прокатят, если есть странички которые тупят.

И с freebsd можно было бы съехать) Хотя бы iptables были бы.

хотя бы fault tolerance по разным серверам и Load balancing между ними

думаю у смарта всё в одном месте стоит

хотя…

www.linkedin.com/in/volodymyrkuznetsov/

хотя он тоже хоха

если, конечно, это этот чел тебя дудосит

Такие пакеты челик генерирует для атак.

Закрыть для начала соотв порты.

80, 8080 и тд (никакого хттпя удивлен, что 80 порт открыт), 53 и никаких пингов.

пущай ток 443 будет

в целом возможность входящих UDP обращений лучше полностью прикрыть.

ipv6 — отключить.

Должно остаться торчать в сеть ток 443 тсп и ipv4.

ну и у парня фиксированные заголовки TCP пакетов. 25 байт

Короче — напряги итэшников своих уже

github.com/db1000n-coordinators/LoadTestConfig/blob/main/inctructions.md

Если дидосили бы — смартлаб бы не работал

Решается путем регулировки настроек и бана в cloud fare

Скинь в личку поведение роботов

Скорее всего нагуливают ботов для накрутки поведенческих Яндекса

Попроси, чтоб не ДДОСили.

Либо случайно попал под атаку, либо сам виноват и своим поведением вызвал на себя атаку, тогда это тебе урок.

правило для Cloudflare через Security -> WAF, чтобы не трогало известных ботов и по странам

(not cf.client.bot and ip.geoip.country in {«CN» «FR» «US» «TH»})

и желательно поменять новый IP и скрыть его

Реальный входящий траффик несколько мегабит.

ЗЫ. Рукалицо…

ЗЫЫ. Лет пять назад какой-то еврейский телевизор (!) получил не очень хорошо написанную прошивку, для оффлайн веб браузера. В результате он стал в несколько тысяч потоков приходить на ресурсы, которые посещал его хозяин и пытался их реплицировать.(причем прям жрал как не в себя, через несколько часов переставал и начинал опять, вероятно когда его включали). Вот где-то столько нагрузки он ОДИН и мог создавать при полном отсутствии каких-либо мер. Но даже очень скромный сервер отдавал нормально, печаль была скорее в том, что всяческие логи адски раздулись и место кончилось.

Если бы ресурс был под атакой выб даже в ssh залогиниться не смогли, не то, чтобы переписываться тут с кем-то, читать что-то итп.

Админы, вероятно нормально все делают. Но в каком-то другом проекте, не в этом....

Кроилово ведёт к попадалову.

Админ — это пожарный, он и должен 90% времени бездействовать. Но когда вдруг решили что он вовсе не нужен, то потом при микроскопических проблемах начинается «вот такое вот».

с такими админами если у смартлаба что нибудь не пропатчено из серьёзных уязвимостей… там и ддосить то не надо будет… полный контроль получат.

я бы если бы был Тимофеем заказал бы у Positive стресс тест… так на всякий случай…

Во-вторых, пока собирать IP, с которых идут атаки, в отдельную БД. При этом найти где-то (или купить) БД с такими адресами.

В-третьих, провести сортировку пользователей СЛ. Вычислить тех, кто сидит с IP из первого списка и добавить их в хорошие пользователи, а тех, кто сидит с IP из второго списка добавить в плохие пользователи, а если они ещё и публикуют плохие посты, то удалить их аккаунты.