SMART-LAB

Новый дизайн

Мы делаем деньги на бирже

Блог им. smoketrader

Cyber threats: типы компьютерных атак (тезисы доклада ЦБ РФ) - !!!longread!!!

- 25 марта 2021, 12:12

- |

Как-то очень в «тему» лег выпущенный доклад ЦБ РФ «ОСНОВНЫЕ ТИПЫ КОМПЬЮТЕРНЫХ АТАК В КРЕДИТНО-ФИНАНСОВОЙ СФЕРЕ В 2019–2020 ГОДАХ» — решил консолидировать тезисно то, что мне показалось важным. Рекомендую для прочтения сам доклад.

ВПО — вредоносное программное обеспечение.

Массовость рассылок вредоносного программного обеспечения (ВПО):

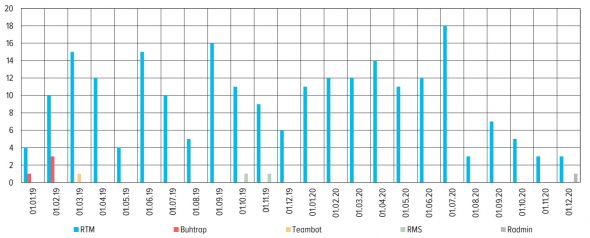

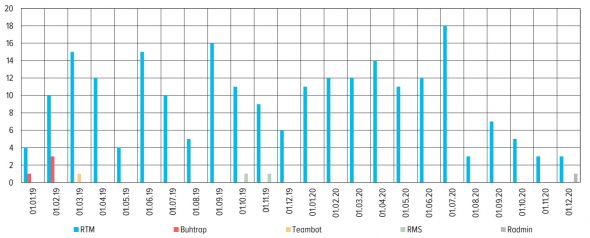

В 2019–2020 годах основной и наиболее активной угрозой для клиентов организаций кредитно-финансовой сферы, являющихся юридическими лицами и индивидуальными предпринимателями и использующими персональные компьютеры для доступа к системам дистанционного банковского обслуживания (ДБО), продолжала оставаться группа злоумышленников, хорошо известная под наименованием RTM (сокращение от самоназвания Remote Transaction Manager, обнаруженного в коде ВПО). За 2019–2020 годы ФинЦЕРТ получил информацию о 225 атаках данной группы. В среднем фиксировалось 2–3 атаки еженедельно, что указывало на очень высокую интенсивность работы группы.

Распределение по типу угроз:

2019:

К субъективным причинам отказа от атак на финансовые организации может быть отнесено и развитие других прибыльных и пока более безопасных направлений криминального бизнеса: социальной инженерии, скрытого майнинга криптовалют, атак на владельцев криптовалют и объекты криптовалютной индустрии.

Во вложении такого письма находился документ, содержавший эксплойт уязвимости CVE-2017–11 882. В результате происходило обращение по указанному в теле сетевому адресу для загрузки полезной нагрузки – ВПО AsyncRAT, которое, помимо стандартного функционала средства для удаленного мониторинга и управления рабочим столом, также имеет встроенный кейлоггер.

Большая часть выявленных случаев атак RTM относится к фишинговым кампаниям, в которых к сообщениям электронной почты прикреплялся архив, содержавший файл с так называемой полезной нагрузкой.

Реже фишинговые кампании осуществлялись от имени конкретной организации, как, например, в случае с рассылкой от имени несуществующей «Профт Групп». И даже в таких случаях атакующими использовались подменные электронные почтовые адреса.

В более сложно организованных вариантах рассылка фишинговых писем осуществлялась от имени одного из федеральных органов власти. Так, в рассылке от имени Федеральной службы судебных приставов (ФССП РФ) пользователю предлагалось загрузить файл по ссылке.

Для этого атакующими был зарегистрирован домен, схожий по написанию с официальным доменом ФССП, – fssspdocs.ru.

Несколько различных механизмов хищения денежных средств с применением RTM:

Группа остается крайне эффективной, быстро меняет и легко осваивает новые тактики и техники атак, вносит изменения в инструментарий и по-прежнему остается главной опасностью для юридических лиц и индивидуальных предпринимателей.

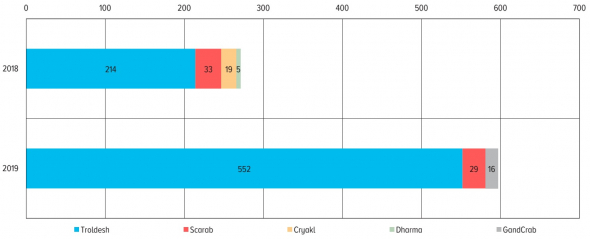

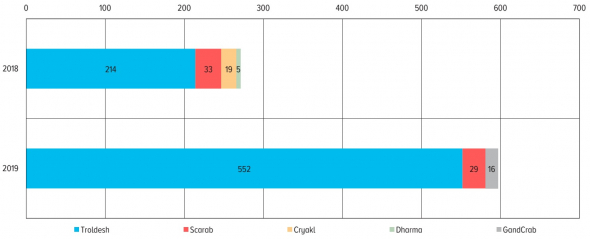

В 2019 году отмечалось большое количество запросов участников информационного обмена по фактам распространения различных программ-шифровальщиков.

Большая часть запросов была связана с распространением шифровальщиков семейства Troldesh (также известного как Shade или Purga).

Потеснить в количественном отношении данную кампанию не смог и шифровальщик GandCrab, имевший широкое распространение по всему миру в 2019 году, но почти не отметившийся в рассылках на адреса организаций кредитно-финансовой сферы.

Основной способ распространения программ-шифровальщиков – рассылка по электронной почте сообщений, содержащих во вложении вредоносный исполняемый файл либо имеющих в тексте самого сообщения ссылку на скачивание данного файла.

В случае с Troldesh направляемые организациям сообщения использовали схожий стиль оформления: сообщения поступали якобы от имени организаций кредитно-финансовой сферы, авиакомпаний и крупных компаний иных отраслей. Часто в рассылке сообщений применялся спуфинг.

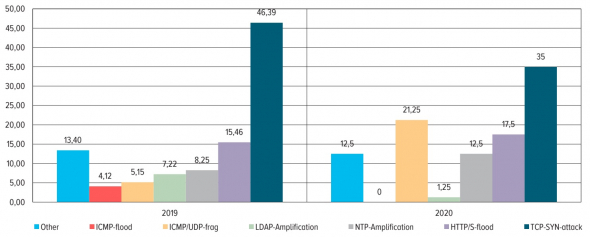

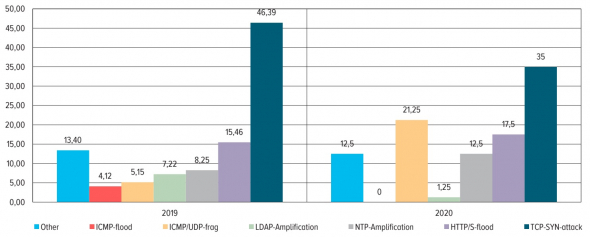

За отчетный период ФинЦЕРТ получил 221 сообщение от участников информационного обмена об инцидентах, связанных с атаками типа «отказ в обслуживании» (DoS).

В результате анализа полученных сообщений выявлен рост атак с типом TCP-SYN (SYN Flood, или атака «переполнения SYN-пакетами»).

При атаке с помощью переполнения SYNпакетами используется «трехстороннее рукопожатие» по протоколу TCP, чтобы вызвать сбои в работе сети и сервисов. Поскольку инициатором «трехстороннего рукопожатия» TCP всегда является клиент, то он первым отправляет пакет с флагом SYN серверу.

Самая мощная атака, выявленная в 2019–2020 годах, велась с интенсивностью 49 000 Мбит/с (49 Гбит/с), что на 2 Гбит больше рекорда 2018 года, когда мощность атаки составила 47 Гбит/с.

Эта атака также не привела к нарушению доступности сервисов, предоставляемых организацией.

Если говорить о целевых объектах при DоS-атаках на финансовые организации, информация о которых поступала в ФинЦЕРТ в 2019–2020 годах, то чаще всего это системы ДБО и сервисы онлайн-банкинга, а также иные сервисы для осуществления переводов денежных средств.

В результате реализации атак периодически происходило прерывание функционирования этих сервисов, что говорит о целенаправленном характере атак.

Одним интересным примером атаки на определенный сервис банка стала DoS-атака, которая привела к недоступности сервиса 3-D Secure в течение нескольких часов. Предположительно такая атака могла быть использована в сложной схеме проведения серии хищений денежных средств со счетов клиентов банка.

В 2019 году была зафиксирована атака на банкомат с использованием Instrusion.Win.MS17- 010. Атака проходила в течение четырех часов, однако была заблокирована средствами антивирусной защиты. Атака велась с зараженной рабочей станции, используемой для проведения технических обновлений платежного терминала.

Также в конце 2020 года в Дальневосточном федеральном округе были зафиксированы атаки с использованием ПО Cutlet Maker. Одна из них привела к хищению порядка 1,5 млн рублей. Атака стала возможной по причине нестабильной работы средств антивирусной защиты. В результате злоумышленники смогли подключить съемный носитель к банкомату и воспользоваться ПО, эмулирующим работу терминала, – Cutlet Maker.

Типовые атаки с использованием методов социальной инженерии.

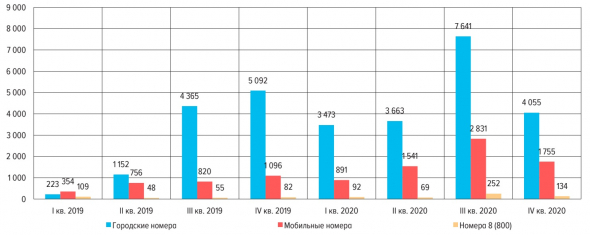

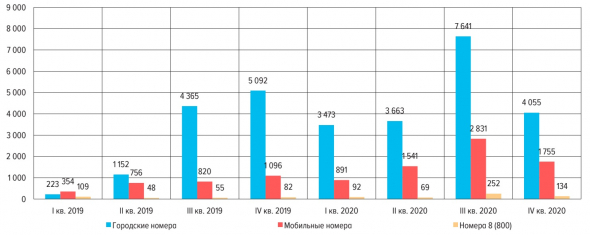

В 2019–2020 годах злоумышленники использовали телефонную связь как канал воздействия на предполагаемою жертву в 84% случаев.

Около 16% произошедших инцидентов связано с получением гражданами мошеннических СМС или сообщений в различных мессенджерах.

Под предлогом остановки операции, совершаемой без согласия клиента, злоумышленники выпытывали у жертв данные карт, коды из СМС и другую информацию, способствовавшую совершению хищения средств.

Указанные подходы не используют технику эксплуатации уязвимостей в банковских технологических процессах и программно-технических средствах.

Объем всех операций с использованием электронных средств платежа (ЭСП), совершенных без согласия клиентов, в 2019 году составил 6426,5 млн руб., количество таких операций – 576 566 единиц.

69% всех операций без согласия совершено в результате побуждения клиентов к самостоятельному проведению операции путем обмана или злоупотребления доверием методами социальной инженерии.

Распределение атак (%):

В конце 2019 года основным трендом атак на организации финансовой сферы стали хищения персональных данных физических и юридических лиц для их дальнейшего использования в противоправных целях.

Основной пик утечек пришелся на октябрь 2019 года.

Резкий рост утечек персональных данных коррелируется с увеличением количества атак, связанных с использованием методов социальной инженерии – фишинга.

Стоит отметить, что хищение персональных данных, их последующая продажа, подготовка к массовым атакам по похищенным персональным данным вызвали некий лаг (отсрочку) в атаках. В период с ноября по декабрь 2019 года наблюдалось постепенное увеличение атак с пиком в декабре.

ФинЦЕРТ провел анализ характера звонков – кем представляются злоумышленники при звонках гражданам.

Условия пандемии способствовали росту количества мошеннических сайтов в кредитно-финансовой сфере.

Данный рост обусловлен увеличением использования дистанционных сервисов и услуг, а также тем, что многие люди потеряли работу. Это повысило их потребность в социальных выплатах и вызвало интерес к кредитным продуктам и иным способам улучшения финансового положения.

Злоумышленники активно используют тему коронавируса с целью создания сайтов лжебанков и иных фишинговых ресурсов для хищения денежных средств граждан. С марта по май (то есть в период максимально строгого локдауна) было выявлено 2200 мошеннических сайтов, создатели которых эксплуатировали тему коронавируса для обмана граждан.

Величина аудитории мошеннических ресурсов резко возросла и составляет порядка 100 тыс. человек в сутки.

Обладая персональными данными жертвы, мошенники могут с легкостью представляться сотрудниками как финансовых, страховых организаций, так и государственных органов, чем вводят собеседника в заблуждение.

Клиент, считая, что указанные данные могут быть известны только ему или организации, поддается на обман, сообщая в конечном итоге контрольные слова, коды подтверждения и другие данные, предоставляющие мошенникам возможность вывести денежные средства с подконтрольных клиенту счетов.

Основные (условные) группы:

Также установлено, что чаще всего жертвами мошенников становятся женщины (более 65%).

В качестве одного из основных направлений противодействия такому мошенничеству определено развитие культуры информационной безопасности и кибергигиены клиентов – потребителей банковских услуг.

Возможность применения методов социальной инженерии обусловлена следующими факторами:

Анализ позволяет сделать следующие выводы:

В условиях распространения коронавирусной инфекции на территории Российской Федерации в марте 2020 года был зафиксирован рост числа кибератак на различные сервисы дистанционного обслуживания. Основная причина такого роста – введение большинством организаций кредитно-финансовой сферы режима удаленной работы.

В период борьбы с COVID-19 Банк России зафиксировал (в сравнении с аналогичным периодом прошлого года):

Отмечены следующие особенности компьютерных атак на инфраструктуру финансовых организаций и их клиентов, наблюдавшихся в течение периода карантина:

Появление группы, активно совмещающей методы социальной инженерии и использование ВПО – представляется весьма угрожающей.

Так, в мае 2020 года несколько российских финансовых организаций получили сообщения с темой «Всероссийское исследование банковского сектора в период пандемии | <наименование платежной системы> & <наименование информационного агентства>» с фиктивным указанием платежной системы в качестве отправителя.

Данное письмо не содержало вредоносных вложений и было предназначено для пробуждения интереса и фиксации воспоминаний. Через несколько дней получателям поступало второе сообщение в рамках данной кампании, в качестве отправителя значился якобы корреспондент одного из крупных информационных агентств.

Если адресат продолжал переписку – а некоторые именно так и сделали – дальнейшие сообщения атакующих уже содержали ссылки на скачивание файлов с полезной нагрузкой. При этом ВПО было размещено на легальных ресурсах firefox [.] com и yadi [.] sk.

Устанавливаемая вредоносная программа запускала powershell для подключения к workers.dev – сервису сервлетов от Cloudflare, использованному в качестве интерфейса контрольно-командного сервера ВПО.

Легальные ресурсы для распространения и управления ВПО задействовались для затруднения их блокировки – иногда трудно заблокировать поддомен, отдельный IP или URL без основного верхнеуровневого домена и/или всего адресного пространства большого легального ресурса, активно используемого в повседневной работе.

Кроме того, использование подобного сервиса сервлетов позволяет злоумышленникам очень быстро масштабировать и изменять инфраструктуру.

Распространяемая таким образом вредоносная программа собирала существенную информацию об окружающей среде, в которой была запущена, на основании которой на следующем шаге скачивалась либо программа-вымогатель, либо программное обеспечение класса бэкдор.

Группа на самом деле не один раз атаковала российские финансовые организации. Ее атаки, еще не атрибутированные, отмечались и в течение 2020 года.

Так, были выявлены рассылки от имени «Норильского никеля», «Финаудитсервиса», Российского союза промышленников и предпринимателей.

В результате анализа выявленных случаев были отмечены характерные для группы техники:

Группа получила условные названия TinyPosh или TinyScouts.

Опасная тенденция последних месяцев:

Отдельные выявленные факты указывают на появление высококвалифицированной группы злоумышленников, занимающейся глубоким исследованием систем ДБО (в первую очередь мобильных приложений) с целью выявления уязвимостей, слабостей, особенностей клиент-серверного взаимодействия, которые позволяют получить не только персональные данные клиентов, но и в некоторых случаях – возможность хищения денежных средств.

В I квартале 2020 года одной из российских экспертных организаций, работающих в сфере информационной безопасности, была опубликована информация о появлении в сети сервера, содержащего файлы с данными о клиентах одной из поднадзорных организаций:

ФИО; пол; номер мобильного телефона; адрес электронной почты; место работы; номер счета; номер банковской карты с указанием срока действия; тип счета; валюта. В совокупности в файлах было более 100 тыс. строк. Определить способ получения информации помогли находящиеся с файлами php-скрипты, предназначенные для эксплуатации выявленных уязвимостей при обращении с REST API мобильного приложения организации.

Было установлено, что злоумышленники эксплуатировали две уязвимости, которые носили программный характер и были связаны с механизмом авторизации при обращении к REST API.

Это позволяло после прохождения процедуры аутентификации в системе получить доступ на просмотр данных другого клиента:

Номер счета, номер банковской карты с указанием срока действия, тип счета и указание валюты возвращались в результате эксплуатации уязвимости одного из ресурсов клиентского приложения, позволявшего использовать легитимные функции системы в нелегитимных целях.

В данном случае в качестве параметра запроса передавался идентификатор операции (reference), выполненной клиентом.

Идентификатор имеет следующую структуру (Н03XXXXXXYYYYYYY) H03 – код операции «Смена счета карты»; XXXXXX – дата операции; YYYYYYY – номер операции.

В ответ на запрос в формате JSON возвращалась информация, содержащая сведения о смене привязки счета карты и включающая следующее: дата выпуска карты; счет привязки; номер карты привязки; счет для привязки; срок действия карты; идентификатор клиента (CUS); прочая информация

Путем перебора значений идентификатора операции (reference) злоумышленники получали доступ к данным об операциях других клиентов.

Для реализации данной схемы злоумышленниками использовался скрипт parse.php, найденный вместе с файлами на сервере.

В нем были реализованы перебор идентификаторов операции, отсылка запросов, обработка и сохранение ответов в файл.

ФИО, пол, номер мобильного телефона, адрес электронной почты и место работы возвращались в результате эксплуатации уязвимости другого ресурса клиентского приложения. В данном случае в качестве параметра запроса передается идентификатор клиента, например KYYYYY.

В ответ приложение в формате JSON возвращает следующую информацию: идентификатор клиента; место работы, ФИО, номер телефона, прочая информация. Путем перебора значений идентификатора клиента злоумышленники получали доступ к данным о клиентах.

Для реализации этой схемы использовался скрипт next.php, найденный вместе с файлами на сервере, по набору реализованных функций и действий схожий с parse.php.

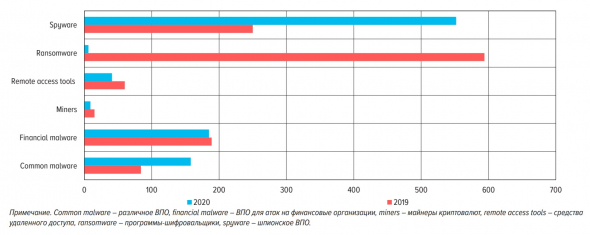

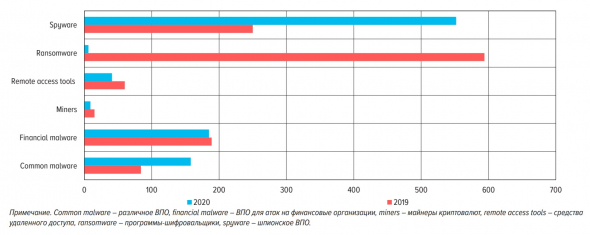

Впечатляет резкий рост количества разнообразных видов шпионского ВПО в потоке поступающих в ФинЦЕРТ образцов.

Возросшее количество рассылок шпионского программного обеспечения нельзя отнести к появлению или активизации деятельности какой-либо конкретной группы. Вполне вероятно, что одновременно ими пользуются множество различных групп и одиночных злоумышленников.

Наиболее активными в последнее время оказались Agent Tesla и его модификация Masslogger, LokiBot и Formbook. Резкое увеличение количества атак с применением шпионского ВПО имеет вполне объяснимые причины: криминальная индустрия нуждается в данных о клиентах финансовых организаций и о самих организациях для успешного использования в схемах атак с применением методов социальной инженерии. Списки клиентов с персональными данными – это самый популярный товар на криминальных ресурсах в течение последних полутора лет.

Основные каналы вывода денежных средств:

- Спрос на конфиденциальные данные клиентов, используемые для преодоления порога недоверия клиентов банков, привел к резкому увеличению рынка незаконно полученных баз данных финансовых организаций и услуг по «пробиву» счетов клиентов. Весь рассматриваемый период был отмечен резонансными утечками как из финансовых, так и из других организаций, не относящихся к числу поднадзорных Банку России.

- Другой важной тенденцией года стало продолжение многолетнего снижения количества наиболее опасных целевых атак на информационную инфраструктуру финансовых организаций, вплоть до их почти полного прекращения. Массовые рассылки вредоносных программ типа Cobalt Strike и Silence, привлекавших особое внимание индустрии информационной безопасности в прошлые годы, по спискам адресов сотрудников почти прекратились. Редкие результативные взломы привели к весьма незначительному по сравнению с прошлыми годами ущербу.

- Также почти полностью прекратились атаки на устройства банковского самообслуживания. При этом имеющиеся в распоряжении Банка России данные позволяют сделать предположение о появлении как минимум одной группы атакующих, сосредоточившихся на квалифицированном взломе финансовых мобильных приложений.

- Несмотря на эффектный, публично освещаемый уход из этого бизнеса операторов ряда хорошо известных программ, их общее количество по всему миру не уменьшилось. Однако именно от финансовых организаций стало поступать существенно меньше сообщений о выявлении шифровальщиков.

ВПО — вредоносное программное обеспечение.

Массовость рассылок вредоносного программного обеспечения (ВПО):

- 2019 — 825 массовых, 368 немассовых

- 2020 — 125 массовых, 799 немассовых

В 2019–2020 годах основной и наиболее активной угрозой для клиентов организаций кредитно-финансовой сферы, являющихся юридическими лицами и индивидуальными предпринимателями и использующими персональные компьютеры для доступа к системам дистанционного банковского обслуживания (ДБО), продолжала оставаться группа злоумышленников, хорошо известная под наименованием RTM (сокращение от самоназвания Remote Transaction Manager, обнаруженного в коде ВПО). За 2019–2020 годы ФинЦЕРТ получил информацию о 225 атаках данной группы. В среднем фиксировалось 2–3 атаки еженедельно, что указывало на очень высокую интенсивность работы группы.

Распределение по типу угроз:

2019:

- RTM — 117

- иное — 13

- Silence — 5

- Cobalt — 4

- Buhtrap — 4

- XFSCash — 2

- AsyncRAT — 2

- RTM — 111

- иное — 6

- RMS — 2

- Tiny — 2

- США — 1070

- Германия — 178

- Россия — 153

- Болгария — 152

- Нидерланды — 139

- Франция — 90

- Великобритания — 70

- Канада — 46

- Япония — 44

- Турция — 40

- Украина — 37

- Сингапур — 34

- Вьетнам — 30

- Польша — 29

- Индия — 25 и т.д.

- Традиционными целями в предыдущие годы были программные средства клиентов Банка России для переводов денежных средств по корреспондентским счетам, средства управления процессингом платежных карт, системы управления устройствами банковского самообслуживания, различные платежные шлюзы, средства системы SWIFT.

- Наиболее известными инструментами для атак групп злоумышленников, благодаря которым они часто получали в экспертных кругах свои условные наименования, были вредоносные программы Buhtrap, Cobalt Strike, Silence и некоторые другие.

К субъективным причинам отказа от атак на финансовые организации может быть отнесено и развитие других прибыльных и пока более безопасных направлений криминального бизнеса: социальной инженерии, скрытого майнинга криптовалют, атак на владельцев криптовалют и объекты криптовалютной индустрии.

- В 2019 году атаки с использованием ВПО, известного как Silence, были зафиксированы минимум три раза – в январе, феврале и июне. Причем именно январская рассылка стала самой массовой. По сообщениям ряда экспертных организаций сферы информационной безопасности, число получателей данной рассылки составило около 80 тысяч.

- Атаки с использованием программного обеспечения для тестирования на проникновение Cobalt Strike, официально выпускаемого компанией Strategic Cyber и активно используемого в криминальных целях по всему миру, были зафиксированы минимум четыре раза – в апреле, мае, июле и сентябре. Причем апрельская рассылка была точечной и выявлена только в единичном случае, майская ориентирована больше на банки из Казахстана и попала в российские организации, вероятно, случайно, зато июльская и сентябрьская были подготовлены на высоком техническом уровне и представляли реальную опасность для финансовых организаций.

Во вложении такого письма находился документ, содержавший эксплойт уязвимости CVE-2017–11 882. В результате происходило обращение по указанному в теле сетевому адресу для загрузки полезной нагрузки – ВПО AsyncRAT, которое, помимо стандартного функционала средства для удаленного мониторинга и управления рабочим столом, также имеет встроенный кейлоггер.

Большая часть выявленных случаев атак RTM относится к фишинговым кампаниям, в которых к сообщениям электронной почты прикреплялся архив, содержавший файл с так называемой полезной нагрузкой.

Реже фишинговые кампании осуществлялись от имени конкретной организации, как, например, в случае с рассылкой от имени несуществующей «Профт Групп». И даже в таких случаях атакующими использовались подменные электронные почтовые адреса.

В более сложно организованных вариантах рассылка фишинговых писем осуществлялась от имени одного из федеральных органов власти. Так, в рассылке от имени Федеральной службы судебных приставов (ФССП РФ) пользователю предлагалось загрузить файл по ссылке.

Для этого атакующими был зарегистрирован домен, схожий по написанию с официальным доменом ФССП, – fssspdocs.ru.

- На первом этапе реализации атаки RTM обычно происходит проверка на отсутствие в запускаемой среде индикаторов средств анализа вредоносного кода и специально выделенных сред для безопасного выполнения исполняемых файлов.

- Далее загрузчик основного модуля проверяет систему на наличие признаков того, что пользователь зараженного компьютера осуществляет взаимодействие с системами ДБО и бухгалтерского учета. Поиск осуществляется в том числе в истории браузеров и кэше интернет-страниц. Кроме того, в системе запускается модуль, предназначенный для копирования сохраненных паролей.

- При наличии какого-либо признака финансовой деятельности на компьютер загружается основной модуль RTM. Причем периодически происходит смена адресов, по которым осуществляется загрузка основного модуля либо возвращение к ранее использовавшимся адресам. Адреса контрольных серверов не вшиты в тело основного модуля, а образуются динамически. Получение адресов контрольных серверов осуществляется путем формирования запросов через один или несколько блокчейн-обозревателей типа blockchain.info, blockcypher.com.

Несколько различных механизмов хищения денежных средств с применением RTM:

- Использование программ удаленного администрирования. Чаще всего применялся TeamViewer с дополнительной библиотекой, позволяющей запускать программу в скрытом режиме. Иногда использовались легальные программы, ранее установленные самими пользователями. В режиме удаленного администрирования операторы RTM подключались к системам ДБО и производили переводы денежных средств.

- Встраивание специального модуля в процесс веб-браузера. Вероятно, в таких случаях операторами осуществляется подмена платежных поручений в процессе их формирования при работе с веб-сайтами систем ДБО.

- Если для подключения к ДБО использовался сертификат, записанный на обычный отчуждаемый носитель, а не на защищенный токен, операторы копировали его. Затем получали пароли к ДБО с использованием встроенного кейлоггера и программы типа WebBrowserPassView (если пароль сохранен в браузере). Последующее формирование и отправка платежных поручений производились на стороннем компьютере с использованием сертификата и подключения к ДБО.

Группа остается крайне эффективной, быстро меняет и легко осваивает новые тактики и техники атак, вносит изменения в инструментарий и по-прежнему остается главной опасностью для юридических лиц и индивидуальных предпринимателей.

В 2019 году отмечалось большое количество запросов участников информационного обмена по фактам распространения различных программ-шифровальщиков.

Большая часть запросов была связана с распространением шифровальщиков семейства Troldesh (также известного как Shade или Purga).

Потеснить в количественном отношении данную кампанию не смог и шифровальщик GandCrab, имевший широкое распространение по всему миру в 2019 году, но почти не отметившийся в рассылках на адреса организаций кредитно-финансовой сферы.

Основной способ распространения программ-шифровальщиков – рассылка по электронной почте сообщений, содержащих во вложении вредоносный исполняемый файл либо имеющих в тексте самого сообщения ссылку на скачивание данного файла.

В случае с Troldesh направляемые организациям сообщения использовали схожий стиль оформления: сообщения поступали якобы от имени организаций кредитно-финансовой сферы, авиакомпаний и крупных компаний иных отраслей. Часто в рассылке сообщений применялся спуфинг.

За отчетный период ФинЦЕРТ получил 221 сообщение от участников информационного обмена об инцидентах, связанных с атаками типа «отказ в обслуживании» (DoS).

В результате анализа полученных сообщений выявлен рост атак с типом TCP-SYN (SYN Flood, или атака «переполнения SYN-пакетами»).

При атаке с помощью переполнения SYNпакетами используется «трехстороннее рукопожатие» по протоколу TCP, чтобы вызвать сбои в работе сети и сервисов. Поскольку инициатором «трехстороннего рукопожатия» TCP всегда является клиент, то он первым отправляет пакет с флагом SYN серверу.

Самая мощная атака, выявленная в 2019–2020 годах, велась с интенсивностью 49 000 Мбит/с (49 Гбит/с), что на 2 Гбит больше рекорда 2018 года, когда мощность атаки составила 47 Гбит/с.

Эта атака также не привела к нарушению доступности сервисов, предоставляемых организацией.

Если говорить о целевых объектах при DоS-атаках на финансовые организации, информация о которых поступала в ФинЦЕРТ в 2019–2020 годах, то чаще всего это системы ДБО и сервисы онлайн-банкинга, а также иные сервисы для осуществления переводов денежных средств.

В результате реализации атак периодически происходило прерывание функционирования этих сервисов, что говорит о целенаправленном характере атак.

Одним интересным примером атаки на определенный сервис банка стала DoS-атака, которая привела к недоступности сервиса 3-D Secure в течение нескольких часов. Предположительно такая атака могла быть использована в сложной схеме проведения серии хищений денежных средств со счетов клиентов банка.

В 2019 году была зафиксирована атака на банкомат с использованием Instrusion.Win.MS17- 010. Атака проходила в течение четырех часов, однако была заблокирована средствами антивирусной защиты. Атака велась с зараженной рабочей станции, используемой для проведения технических обновлений платежного терминала.

Также в конце 2020 года в Дальневосточном федеральном округе были зафиксированы атаки с использованием ПО Cutlet Maker. Одна из них привела к хищению порядка 1,5 млн рублей. Атака стала возможной по причине нестабильной работы средств антивирусной защиты. В результате злоумышленники смогли подключить съемный носитель к банкомату и воспользоваться ПО, эмулирующим работу терминала, – Cutlet Maker.

Типовые атаки с использованием методов социальной инженерии.

В 2019–2020 годах злоумышленники использовали телефонную связь как канал воздействия на предполагаемою жертву в 84% случаев.

Около 16% произошедших инцидентов связано с получением гражданами мошеннических СМС или сообщений в различных мессенджерах.

Под предлогом остановки операции, совершаемой без согласия клиента, злоумышленники выпытывали у жертв данные карт, коды из СМС и другую информацию, способствовавшую совершению хищения средств.

Указанные подходы не используют технику эксплуатации уязвимостей в банковских технологических процессах и программно-технических средствах.

Объем всех операций с использованием электронных средств платежа (ЭСП), совершенных без согласия клиентов, в 2019 году составил 6426,5 млн руб., количество таких операций – 576 566 единиц.

69% всех операций без согласия совершено в результате побуждения клиентов к самостоятельному проведению операции путем обмана или злоупотребления доверием методами социальной инженерии.

Распределение атак (%):

- Звонки — 84

- СМС — 15

- WhatsApp — <1

- Viber — <1

- Авито (покупка/продажа товаров) — 83

- Карта заблокирована — 15

- Озон (покупка/продажа товаров) — 1

- Иное — 1

В конце 2019 года основным трендом атак на организации финансовой сферы стали хищения персональных данных физических и юридических лиц для их дальнейшего использования в противоправных целях.

Основной пик утечек пришелся на октябрь 2019 года.

Резкий рост утечек персональных данных коррелируется с увеличением количества атак, связанных с использованием методов социальной инженерии – фишинга.

Стоит отметить, что хищение персональных данных, их последующая продажа, подготовка к массовым атакам по похищенным персональным данным вызвали некий лаг (отсрочку) в атаках. В период с ноября по декабрь 2019 года наблюдалось постепенное увеличение атак с пиком в декабре.

ФинЦЕРТ провел анализ характера звонков – кем представляются злоумышленники при звонках гражданам.

- Выяснилось, что в большинстве случаев (порядка 57%) мошенники представляются сотрудниками службы безопасности той или иной финансовой организации, а также просто сообщают, что звонят из кредитной организации, обслуживающей счет гражданина (41% случаев).

- С конца 2020 года ФинЦЕРТ также наблюдает существенный рост числа инцидентов, связанных со звонками злоумышленников от имени сотрудников правоохранительных органов.

Условия пандемии способствовали росту количества мошеннических сайтов в кредитно-финансовой сфере.

Данный рост обусловлен увеличением использования дистанционных сервисов и услуг, а также тем, что многие люди потеряли работу. Это повысило их потребность в социальных выплатах и вызвало интерес к кредитным продуктам и иным способам улучшения финансового положения.

Злоумышленники активно используют тему коронавируса с целью создания сайтов лжебанков и иных фишинговых ресурсов для хищения денежных средств граждан. С марта по май (то есть в период максимально строгого локдауна) было выявлено 2200 мошеннических сайтов, создатели которых эксплуатировали тему коронавируса для обмана граждан.

Величина аудитории мошеннических ресурсов резко возросла и составляет порядка 100 тыс. человек в сутки.

Обладая персональными данными жертвы, мошенники могут с легкостью представляться сотрудниками как финансовых, страховых организаций, так и государственных органов, чем вводят собеседника в заблуждение.

Клиент, считая, что указанные данные могут быть известны только ему или организации, поддается на обман, сообщая в конечном итоге контрольные слова, коды подтверждения и другие данные, предоставляющие мошенникам возможность вывести денежные средства с подконтрольных клиенту счетов.

Основные (условные) группы:

- «Индивидуалисты» – благополучные в финансовом плане, легко тратят на себя и удовольствия, излишне доверяют новым технологиям.

- «Школьники, студенты, лица с особенностями социальной адаптации» – доверчивые, расточительные, импульсивные, склонные к риску, противоречивая самоидентификация.

- «Бюджетораспорядители семей с невысоким уровнем дохода и высокой финансовой нагрузкой» – целеустремленные, высоко ценят семейные и дружеские связи, ответственные.

- «Домохозяйки» – уступчивые, доверчивые, внешний локус контроля.

- «Серебряный возраст» – возраст 60+.

- Старше 60 — 27

- 50-59 — 20

- 40-49 — 19

- 30-39 — 17

- 20-29 — 13

- младше 20 — 4

Также установлено, что чаще всего жертвами мошенников становятся женщины (более 65%).

В качестве одного из основных направлений противодействия такому мошенничеству определено развитие культуры информационной безопасности и кибергигиены клиентов – потребителей банковских услуг.

Возможность применения методов социальной инженерии обусловлена следующими факторами:

- Нелегальный оборот персональных данных, которые используются для организации массовых звонков клиентам банков. Источниками этих данных могут являться не только банки (например, отмечены существенные утечки данных о покупках с применением платежных карт в интернет-магазинах).

- Использование злоумышленниками скриптов взаимодействия КО с клиентами – например, аналогичных получению банком у клиента опровержения или подтверждения подозрительных операций.

- Перенос банками рисков на клиентов в соответствии с текущей редакцией Федерального закона от 27.06.2011 № 161-ФЗ «О национальной платежной системе».

- Схема организации правонарушений предполагает существенные сложности для правоохранительных органов в определении организаторов преступлений. Отмечаются успешные практики выявления и задержания лиц, непосредственно задействованных в снятии денежных средств в банкоматах. Однако определить организаторов преступлений на основании технических данных или показаний задержанных во многих случаях не представляется возможным. Это позволяет организаторам преступлений вовлекать новых исполнителей, ранее не замеченных в противоправных действиях, что делает неэффективными процедуры KYC на стороне банков.

Анализ позволяет сделать следующие выводы:

- Социальная инженерия является основной причиной совершения операций без согласия клиента (мошеннических операций)

- Отмечается крайне низкая доля возврата денежных средств клиентам

В условиях распространения коронавирусной инфекции на территории Российской Федерации в марте 2020 года был зафиксирован рост числа кибератак на различные сервисы дистанционного обслуживания. Основная причина такого роста – введение большинством организаций кредитно-финансовой сферы режима удаленной работы.

В период борьбы с COVID-19 Банк России зафиксировал (в сравнении с аналогичным периодом прошлого года):

- значительный рост количества фишинговых рассылок

- появление новых видов вредоносного программного обеспечения

- активизацию хакерских группировок

Отмечены следующие особенности компьютерных атак на инфраструктуру финансовых организаций и их клиентов, наблюдавшихся в течение периода карантина:

- полностью перестали фиксироваться атаки ранее известных групп и/или атаки с использованием их традиционных для последних лет инструментов Buhtrap, Cobalt Strike, Silence и иных. При этом отмечено появление как минимум одной новой группы, активно совмещающей методы социальной инженерии и использование ВПО.

- имеются основания предполагать появление высококвалифицированной группы, специализирующейся на глубоком анализе мобильных приложений для дистанционного банковского обслуживания в целях обнаружения и эксплуатации слабостей и уязвимостей.

- в общем потоке поступающих в ФинЦЕРТ от участников информационного обмена образцах вредоносного кода почти полностью исчезли программы-шифровальщики (ransomware) и стали преобладать программы класса шпионского ВПО (spyware), что демонстрирует значительно возросший спрос криминальной индустрии на конфиденциальные данные финансовых и не только организаций, их сотрудников и клиентов.

Появление группы, активно совмещающей методы социальной инженерии и использование ВПО – представляется весьма угрожающей.

Так, в мае 2020 года несколько российских финансовых организаций получили сообщения с темой «Всероссийское исследование банковского сектора в период пандемии | <наименование платежной системы> & <наименование информационного агентства>» с фиктивным указанием платежной системы в качестве отправителя.

Данное письмо не содержало вредоносных вложений и было предназначено для пробуждения интереса и фиксации воспоминаний. Через несколько дней получателям поступало второе сообщение в рамках данной кампании, в качестве отправителя значился якобы корреспондент одного из крупных информационных агентств.

Если адресат продолжал переписку – а некоторые именно так и сделали – дальнейшие сообщения атакующих уже содержали ссылки на скачивание файлов с полезной нагрузкой. При этом ВПО было размещено на легальных ресурсах firefox [.] com и yadi [.] sk.

Устанавливаемая вредоносная программа запускала powershell для подключения к workers.dev – сервису сервлетов от Cloudflare, использованному в качестве интерфейса контрольно-командного сервера ВПО.

Легальные ресурсы для распространения и управления ВПО задействовались для затруднения их блокировки – иногда трудно заблокировать поддомен, отдельный IP или URL без основного верхнеуровневого домена и/или всего адресного пространства большого легального ресурса, активно используемого в повседневной работе.

Кроме того, использование подобного сервиса сервлетов позволяет злоумышленникам очень быстро масштабировать и изменять инфраструктуру.

Распространяемая таким образом вредоносная программа собирала существенную информацию об окружающей среде, в которой была запущена, на основании которой на следующем шаге скачивалась либо программа-вымогатель, либо программное обеспечение класса бэкдор.

Группа на самом деле не один раз атаковала российские финансовые организации. Ее атаки, еще не атрибутированные, отмечались и в течение 2020 года.

Так, были выявлены рассылки от имени «Норильского никеля», «Финаудитсервиса», Российского союза промышленников и предпринимателей.

В результате анализа выявленных случаев были отмечены характерные для группы техники:

- использование обфусцированных сценариев JavaScript

- применение обфусцированных сценариев PowerShell

- внесение записи в раздел реестра Software\Microsoft\CurrentVersion\Run для закрепления бэкдора

- сбор данных об окружении и пользователе

- использование утилит для сбора информации о паролях

- возможность установки иных модулей

- использование workers.dev в качестве С2

Группа получила условные названия TinyPosh или TinyScouts.

Опасная тенденция последних месяцев:

Отдельные выявленные факты указывают на появление высококвалифицированной группы злоумышленников, занимающейся глубоким исследованием систем ДБО (в первую очередь мобильных приложений) с целью выявления уязвимостей, слабостей, особенностей клиент-серверного взаимодействия, которые позволяют получить не только персональные данные клиентов, но и в некоторых случаях – возможность хищения денежных средств.

В I квартале 2020 года одной из российских экспертных организаций, работающих в сфере информационной безопасности, была опубликована информация о появлении в сети сервера, содержащего файлы с данными о клиентах одной из поднадзорных организаций:

ФИО; пол; номер мобильного телефона; адрес электронной почты; место работы; номер счета; номер банковской карты с указанием срока действия; тип счета; валюта. В совокупности в файлах было более 100 тыс. строк. Определить способ получения информации помогли находящиеся с файлами php-скрипты, предназначенные для эксплуатации выявленных уязвимостей при обращении с REST API мобильного приложения организации.

Было установлено, что злоумышленники эксплуатировали две уязвимости, которые носили программный характер и были связаны с механизмом авторизации при обращении к REST API.

Это позволяло после прохождения процедуры аутентификации в системе получить доступ на просмотр данных другого клиента:

Номер счета, номер банковской карты с указанием срока действия, тип счета и указание валюты возвращались в результате эксплуатации уязвимости одного из ресурсов клиентского приложения, позволявшего использовать легитимные функции системы в нелегитимных целях.

В данном случае в качестве параметра запроса передавался идентификатор операции (reference), выполненной клиентом.

Идентификатор имеет следующую структуру (Н03XXXXXXYYYYYYY) H03 – код операции «Смена счета карты»; XXXXXX – дата операции; YYYYYYY – номер операции.

В ответ на запрос в формате JSON возвращалась информация, содержащая сведения о смене привязки счета карты и включающая следующее: дата выпуска карты; счет привязки; номер карты привязки; счет для привязки; срок действия карты; идентификатор клиента (CUS); прочая информация

Путем перебора значений идентификатора операции (reference) злоумышленники получали доступ к данным об операциях других клиентов.

Для реализации данной схемы злоумышленниками использовался скрипт parse.php, найденный вместе с файлами на сервере.

В нем были реализованы перебор идентификаторов операции, отсылка запросов, обработка и сохранение ответов в файл.

ФИО, пол, номер мобильного телефона, адрес электронной почты и место работы возвращались в результате эксплуатации уязвимости другого ресурса клиентского приложения. В данном случае в качестве параметра запроса передается идентификатор клиента, например KYYYYY.

В ответ приложение в формате JSON возвращает следующую информацию: идентификатор клиента; место работы, ФИО, номер телефона, прочая информация. Путем перебора значений идентификатора клиента злоумышленники получали доступ к данным о клиентах.

Для реализации этой схемы использовался скрипт next.php, найденный вместе с файлами на сервере, по набору реализованных функций и действий схожий с parse.php.

Впечатляет резкий рост количества разнообразных видов шпионского ВПО в потоке поступающих в ФинЦЕРТ образцов.

Возросшее количество рассылок шпионского программного обеспечения нельзя отнести к появлению или активизации деятельности какой-либо конкретной группы. Вполне вероятно, что одновременно ими пользуются множество различных групп и одиночных злоумышленников.

Наиболее активными в последнее время оказались Agent Tesla и его модификация Masslogger, LokiBot и Formbook. Резкое увеличение количества атак с применением шпионского ВПО имеет вполне объяснимые причины: криминальная индустрия нуждается в данных о клиентах финансовых организаций и о самих организациях для успешного использования в схемах атак с применением методов социальной инженерии. Списки клиентов с персональными данными – это самый популярный товар на криминальных ресурсах в течение последних полутора лет.

Основные каналы вывода денежных средств:

- Вывод через операторов электронных денежных средств системы (операторы ЭДС). Мошенники, вводя потерпевших в заблуждение, указывают номер виртуальной карты оператора ЭДС, после получения денежных средств выводят их на обменники с целью сокрытия следов дальнейшего движения денежных средств.

- Вывод на операторов сотовой связи. Мошенники осуществляют перевод денежных средств либо на баланс мобильного телефона с дальнейшим выводом денежных средств в сторону оператора ЭДС, либо указывают потерпевшему номер виртуальной карты, привязанной к счету мобильного телефона злоумышленника.

- Переводы с карты на карту. Используя сервисы перевода денежных средств, мошенники, предварительно получив данные карты потерпевшего, осуществляют перевод денежных средств на заранее подготовленную «дроп»-карту.

- Вывод на обменники (криптообменники). Одним из самых популярных выводов похищенных денежных средств является вывод на обменники, в том числе криптообменники. Обменники – сервисы, которые предоставляют возможность покупки/продажи валюты (криптовалюты), при которой сервис выступает в роли покупателя/продавца. Курс, по которому осуществляются обменные операции, выставляется непосредственно обменником. Как правило, курс на 5–10% выше рыночного. При этом отследить цепочку вывода денежных средств становится практически невозможно, так как переводы выполняются с разных счетов, заведенных в различных организациях кредитно-финансовой сферы.

3.7К |

Читайте на SMART-LAB:

Операционные результаты Группы «Аэрофлот» за февраль 2026 года

Всем привет! Подводим итоги перевозок в феврале.

✈️ Пассажиропоток вырос на 2,0% по сравнению с февралем 2025 года и достиг 3,6 млн...

12:01

От создания запчастей до обучения инженеров

Рост на 21% до 22,3 млрд ₽ — такие итоги показал в 2025 году российский рынок аддитивных технологий (то есть промышленной 3D-печати). Об этом...

09:35

теги блога Smoketrader

- CNYRUB

- Currency

- DELTA

- EURRUB_TOM

- FAQ

- MOEX

- smoketrader

- smoketrader.ru

- swap

- USDRUB_TOM

- акции

- анализ

- анализ баланса

- анализ отчетности

- аукцион РЕПО ЦБР

- аукционы РЕПО ЦБР

- банк

- банки

- банки ru

- банковские гарантии

- Биржа

- брокеры

- валюта

- валюта ММВБ

- валютный рынок

- валютный рынок РФ

- втб

- газпром

- денежная ликвидность

- денежный вторник

- денежный рынок

- депозит

- Депозит с ЦК

- Депозиты

- дефицит ликвидности

- инфляция

- казначейство

- ключевая ставка

- ключевая ставка ЦБ РФ

- Комитет по РЕПО Московской Биржи

- конференция

- корпоративное казначейство

- корпорации

- кривая доходности

- кэрри трейд

- ликбез

- ликвидность

- ликвидность банков

- ликвидность в России

- МБК

- междилерское РЕПО

- ммва

- ММВБ

- ММВБ валюта

- ММВБ-РТС

- мнение

- мнение по рынку

- Московская биржа

- недельное РЕПО

- неисполнения репо

- НКЦ

- нормативы ликвидности

- НРД

- НФА

- облигации

- овернайт

- опрос

- отдых трейдеров

- отчетность

- отчетность банков

- ОФЗ

- оффтоп

- размышления

- РЕПО

- РЕПО с КСУ

- РЕПО с НРД

- РЕПО с ЦК

- риск менеджмент

- риски

- рост ставок

- рубль

- рынок

- рынок ликвидности

- сбербанк

- Своп

- свопы

- семинар

- сигары

- срочный рынок

- ставки

- ставки денежного рынка

- тезисы

- факторы ликвидности

- финансовый ликбез

- форекс

- ФСФР

- ЦБ РФ

- ЦБР

- центральный банк

- Центральный Банк РФ

китайцы как замаскировались

— телефон используется в публичных местах

— 2FA в большинстве случаев вырождается

у регулятора и у банков есть какие-либо мысли в сторону аппаратных ключей? т. к. сотовый канал ненадежен. например возможен перевыпуск сим карты мошенником в салоне связи.

это втб :-)