Портфели&Стратегии.Cybersecurity:Обзор

Интересно, что теория, лежащая в основе компьютерных вирусов, впервые была опубликована в 1949 году, когда пионер компьютерных технологий Джон фон Нейман предположил, что компьютерные программы могут самовоспроизводиться.

В конце 1950-х возник так называемый «телефонный фрикинг». «Фрикерами» называли людей с особым интересом к принципу работы телефонов. Фрикинг охватывает несколько методов перехвата протоколов, использовавшихся инженерами телекоммуникационных сетей для удаленной работы. Таким образом удавалось совершать бесплатные звонки на дальние расстояния, уклоняясь от их оплаты.

Любопытный отрывок из книги «Стив Джобс. Человек, который думал иначе» автора Карен Блюменталь:

«Осенью 1971 года Возняк снова вернулся к учебе, на этот раз в Беркли, примерно в часе езды на север от Лос-Альтоса. Но не успел он даже приступить к занятиям, как мама рассказала ему о вышедшей в журнале «Esquire» интересной статье о группе докомпьютерных хакеров, пользовавшихся так называемыми голубыми коробками, имитирующими тональный сигнал, который использовался в АТС того времени в качестве команды, передающей информацию о том, что разговор окончен, и линия свободна.

Это позволило хакерам, подобравшим нужную частоту сигнала, удерживать линию, совершая по ней бесплатные звонки в любую точку земного шара.

Находясь под впечатлением от грандиозности, придуманной фрикерами аферы, Возняк позвонил своему другу, Стиву Джобсу, и зачитал ему статью.

В тот же день парочка направилась в библиотеку за книгами и технической документацией по интересующему их предмету, чтобы узнать, какой частотой пользуются для передачи сигнала телефонные компании.

Фрикеры, о которых рассказывалось в статье, копировали сигналы нужной частоты на магнитофонную ленту или просто свистели в микрофон, имитируя сигнал, но Возняк хотел использовать в устройстве транзисторы, которых у него и его знакомых было много, и построить схему на них.

Он понял, что, двигая свисток внутри коробки, можно менять частоту звукового сигнала и подавать при помощи этого примитивного приспособления АТС, обрабатывающей звонки, нужную команду.

Как-то ночью, по дороге в Лос-Альтос «Фиат» Джобса в очередной раз сломался. Друзья нашли таксофон и попросили оператора набрать бесплатный номер с кодом 800, чтобы, удерживая линию, поэкспериментировать с «голубой коробкой», позвонив на другой номер в автосервис для консультации по машине. Однако оператор телефонной компании, очевидно, инстинктивно почувствовал подвох и постоянно подключался к линии. В тот момент, когда Воз и Джобс бросали в аппарат монетки, чтобы совершить вполне легальный звонок, к таксофону подъехала полицейская машина.

Несмотря на столкновение с представителями закона, Джобсу, склонному к всевозможным авантюрам, пришла в голову светлая мысль. «А давай их продавать», — предложил он Возняку. Получив первые заказы, Возняк придумал, как снизить себестоимость производства «коробок» с 80 долларов до 40, и продажи начались. Студенты могли приобрести устройство за 150 долларов, обычные люди за 300.

Однажды теплым летним вечером они вместе отправились на встречу с потенциальным покупателем. Во время переговоров человек вытащил револьвер и направил его на Джобса. Быстро поняв, что спорить не стоит, Стив отдал ему «коробку», не требуя денег. Вскоре после этого инцидента он решил выйти из дела. Оно ему уже порядком надоело, а двойной риск — нарваться на пулю или загреметь в тюрьму, продавая нечто нелегальное, — стал казаться неоправданным. Возняк, впрочем, продолжал продавать «коробки» и в конечном счете продал около двухсот штук».

А вот сама история кибербезопасности, согласно некоторым источникам, начинается в начале 70х с исследовательского проекта ARPANET.

Исследователь Боб Томас создал компьютерную программу под названием Creeper, которая могла перемещаться по сети ARPANET, оставляя за собой навигационную цепочку. Она оставляла запись: «I’m the creeper, catch me if you can».

Рэй Томлинсон, изобретатель электронной почты, написал программу Reaper, которая преследовала и удаляла Creeper. Программа Reaper была не только первым примером антивирусного программного обеспечения, но и первой самовоспроизводящейся программой, что сделало ее первым компьютерным червем.

В 1980-е увеличилось количество громких атак, в том числе — на National CSS, AT&T и Los Alamos National Laboratory. В 1983 г. вышел фильм «Военные игры», в котором компьютерная программа-мошенник под видом игры захватывает ядерные ракетные системы. В том же году впервые были использованы термины «троянский конь» и «компьютерный вирус»

В 2001 году появился новый метод заражения. Пользователям больше не нужно было загружать файлы, достаточно было посетить зараженный сайт. Злоумышленники заменяли чистые страницы зараженными или прятали вредоносное ПО на добропорядочных веб-страницах.

2010-е ознаменовались множеством громких утечек и атак, которые повлияли на национальную безопасность стран и стоили компаниям миллионы.

По аналогии с биологией, где многие виды эволюционируют параллельно, и каждый стремится получить конкурентное преимущество перед остальными – с развитием интернета и сферы кибербезопасности эволюционируют и злоумышленники, стремящиеся использовать слабые места в системе для получения выгоды или просто для того, чтобы доказать свою правоту.

Шутка – это, наверное, один из самых распространенных мотивов действий хакеров, преимущественно новичков в этом деле.

Любопытство – также один из основных побуждающих мотивов хакерской активности.

Материальную выгоду вполне можно назвать если не самым распространенным, то самым понятным мотивом хакерских атак. Хакерские атаки с целью получения материальной выгоды также можно разделить на несколько типов. Первый тип – атаки, которые в случае их успешной реализации принесут хакеру деньги «напрямую». Второй тип атак – это атаки для похищения информации, которая впоследствии будет продана. Третий же тип – атаки, направленные на нанесение ущерба конкуренту и получение таким способом преимущества на рынке.

Известность, признание, слава – очень важные мотивирующие факторы, силу которых ни в коем случае не стоит недооценивать. Некоторые специалисты-психологи даже ставят их впереди материальной выгоды.

Месть, недовольство – эти мотивы, как правило, чреваты хакерской атакой на корпоративную сеть изнутри.

Политика, идеология, религия – все три этих мотива непосредственные причины явления, называемого кибертерроризмом. Причины его могут быть самыми различными, а вот методы реализации особо большим разнообразием не отличаются: написание вирусов, взлом новостных сайтов, атаки на веб-узлы крупных корпораций и государственных структур, распространение «альтернативной» информации о происходящих событиях.

25 июня 2022 года аналитическая компания Gartner опубликовала исследование, в котором сообщило о 8 главных трендах в сфере информационной безопасности на ближайшие годы:

К 2023 году государственные нормативные акты, требующие от организаций обеспечения прав потребителей на конфиденциальность, охватят более 5 млрд. граждан и более 70% мирового ВВП.

К 2025 году 80% предприятий перейдут на стратегию унификации доступа к веб-ресурсам, облачным сервисам и частным приложениям с помощью SSE-платформы.

Около 60% организаций примут концепцию «zero trust» в качестве отправной точки для обеспечения безопасности к 2025 году.

К 2025 году 60% организаций будут учитывать риск нарушения кибербезопасности в качестве основного фактора при заключении сделок и деловых соглашений с третьими лицами.

К 2025 году 30% национальных государств примут законодательство, регулирующее выплаты, штрафы и переговорные процессы, связанные с программами-вымогателями, по сравнению с менее чем 1% в 2021 году.

К 2025 году злоумышленники будут успешно использовать технологические среды для нанесения ущерба людям.

К 2025 году 70% руководителей компаний будут стремиться к формированию культуры корпоративной устойчивости, чтобы противостоять одновременным угрозам со стороны киберпреступности, суровых погодных явлений, гражданских беспорядков и политической нестабильности.

К 2026 году 50% руководителей высшего звена будут иметь в трудовых договорах требования к эффективности работы, связанной с рисками

С появлением все более недорогих вычислительных устройств кибератаки смогут оказывать неблагоприятное воздействие, все более непропорциональное их размерам. Они не требуют сложного вооружения, и им также не нужно создавать дорогостоящие платформы – истребители-невидимки или авианосцы, чтобы скомпрометировать интересующую сеть и представлять значительную угрозу.

Нарушения кибербезопасности могут нанести значительный финансовый ущерб предприятиям, подвергшимся атаке. Затраты – реагирование, обнаружение и эскалацию – могут достигать нескольких миллионов долларов, включая потерю бизнеса.

Все это подстегнуло стремительный рост глобального рынка информационной безопасности, который, как ожидается, достигнет 175 миллиардов долларов в 2024 году.

Например, в конце мая 2022 года компания Foxconn, крупный производитель электроники, была атакована вымогательским зловредом. В 2020 году Foxconn уже заявляла об атаке вымогателем DoppelPaymer, тогда атакующие заявили, что украли до 100 Гб данных, удалили 20-30 Тб данных резервных копий и зашифровали около 1200 серверов. На этот раз пострадал один из заводов Foxconn в Мексике, в результате были нарушены бизнес-процессы компании. Foxconn не сообщала, какой именно вымогатель атаковал компанию. Однако злоумышленники из группы LockBit внесли ясность в этот вопрос – они пригрозили опубликовать похищенную у Foxconn информацию, если компания не заплатит выкуп.

Также в апреле 2022 вышел совместный отчет целого ряда государственных организаций США (CISA, FBI, DOE, NSA) об обнаружении набора утилит, предназначенных для атак на системы промышленной автоматизации, которые используют ПЛК Schneider Electric MODICON и MODICON Nano, ПЛК OMRON Sysmac версий NJ и NX, серверы OPC UA.

Как ожидается, при сохранении нынешних темпов технико-экономического развития в наиболее технологически развитых странах начальный этап эпохи цифровой экономики будет сформирован к 2025 году, а в фазу зрелости вступит в 2040 годы.

Вероятно, вместе с цифровой трансформацией экономик эволюционируют и военные столкновения, наступательные и оборонительные средства частично перенесутся в виртуальную среду. Ведь проще и дешевле заблокировать деятельность критически важной инфраструктуры оппонента, вызвав тем самым цепные реакции в экономике. А с переходом экономик стран на цифровые рельсы суммарный вес критически важных точек возрастет настолько, что, выбив из цепочки пару из них – посыпятся жизненно важные функции для ставшего привычным уклада.

Например, атака на логистическую беспилотную инфраструктуру способна как растянуть сроки доставки продовольствия в города, так и вызвать коллапс на транспортных артериях, что может повлечь продовольственный кризис, голод и массовые ДТП с причинением вреда здоровью.

Яркий пример – атака на станции зарядки электроавтомобилей в России. На трассе М11 станции зарядки электроавтомобилей были деактивированы, а на экранах выводились политические лозунги. Однако Россети быстро отреагировали и заменили прошивку станций зарядки.

Январская атака на инфраструктуру Белорусской Железной Дороги показывает обратную сторону цифровизации. В результате атаки было зашифровано множество систем БЖД. За расшифровку данных атакующие требовали от правительства Беларуси перестать оказывать помощь российским военным. Ответственность за атаку взяла на себя группа под названием «Кибер Партизаны».

Атака на энергетику может повлечь массовый перебой с электроснабжением промышленности, остановятся доменные печи. Например, рестарт доменной печи занимает в среднем 10 дней: сутки-трое печка будет только прогреваться, потом первые дни будет выходить продукт, похожий на чугун, но не пригодный для дальнейшего использования. А если процесс выплавки хоть ненадолго остановить, чугун и шлак в горячей зоне остынут (закозлятся) и печь намертво станет. Чтобы снова ее запустить, придется разбирать низ печи и вырезать козла кислородом. За это время конкурент успеет подсуетиться и занять долю рынка пострадавшей стороны.

Таким образом, кибербезопасность – емкое понятие, объединяющее различные сферы архитектуры цифровой безопасности. Рынок кибербезопасности сегментируется по типу продукта: безопасность конечных точек, безопасность приложений, облачная безопасность и другие.

Атаки становятся все более изощренными. Машинное обучение и искусственный интеллект используются обеими сторонами для продолжения игры в кошки-мышки.

Следующими будут квантовые вычисления, которые экспоненциально повысят возможности атакующего и защитника. Таким образом, кошка и мышь будут становиться все лучше и быстрее, но в целом игра не изменится слишком сильно.

Например, исследователи использовали генеративно-состязательные сети – две нейронные сети, которые конкурируют друг с другом за создание наборов данных, аналогичных обучающим данным – чтобы успешно взломать миллионы паролей.

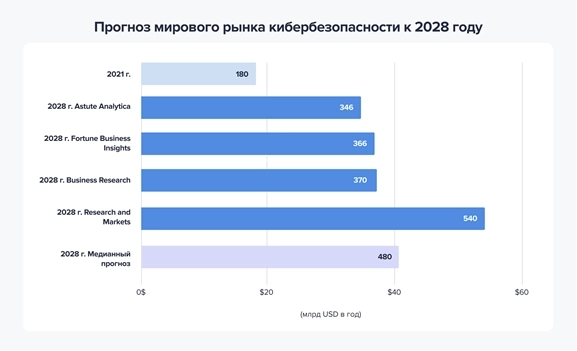

Сфера кибербезопасности выходит далеко за рамки персональных компьютеров, охватывая постоянно растущее количество устройств, облачных сред и приложений. Медианный прогноз предполагает, что глобальный рынок кибербезопасности может вырасти с примерно $180 млрд в 2021 году до более чем $405 млрд к 2028 году со среднегодовым темпом роста в 14,5%

Темы, идеи и инвестиционные возможности в условиях глобального роста

Главные тенденции в защите информации

Operation Quicksand. MuddyWater’s Offensive Attack Against Israeli Organizations

Cyber Attacks and the Roles the Military Can Play to Support the National Cyber Security Efforts

Можно ли остановить доменную печь

Первое полугодие 2022 – краткий обзор основных событий из мира промышленной кибербезопасности

«Цифровые» Вооруженные силы Российской Федерации

The Future of Cybersecurity: What Will it Look Like in 2031?

Кибербезопасность: кратные возможности для роста

Было интересно? Поставь лайк и подпишись, чтобы не пропустить обновления.